Ciberseguridad

23/12/2021

Cuidado con los cambios de cuenta de pago de los proveedores o las solicitudes de pagos urgentes: ¡Asegúrate de que la petición es lícita!

En el ámbito de la banca digital del que hacen uso las empresas para gestionar actividades cotidianas de pagos de diversos ámbitos (a proveedores, nóminas, etc.), es muy importante verificar que la operación que se está realizando es correcta, dado que los ciberdelincuentes pueden aprovechar para cometer fraudes que, además, pueden llegar a ser de importes muy elevados.

Por este motivo, se explican a continuación algunos de los tipos de fraude más habituales y cómo proceder para evitarlos:

Cambio de cuenta de pago de proveedor

Una de las formas que más habitualmente utilizan los ciberdelincuentes para realizar fraudes a las empresas es a través de la solicitud de cambio de la cuenta de pago de un proveedor.

El método empleado es muy sencillo pero a la vez muy eficaz para los delincuentes, ya que con una simple solicitud de cambio de cuenta de pago, normalmente a través del correo electrónico (aunque también puede solicitarse por teléfono, FAX u otros medios de contacto), pueden conseguir defraudar cantidades muy elevadas de dinero a aquellas empresas que no actúen con precaución en estos casos.

El fraude comienza habitualmente mediante el envío de un correo electrónico, simulando ser (suplantando) un proveedor legítimo de la empresa objetivo del fraude a la que se envía el correo, en el que se indica que la cuenta del proveedor en la que se tienen que hacer los pagos a partir de ese momento ha cambiado.

La suplantación del proveedor puede ocurrir de dos formas:

1) El delincuente ha conseguido acceso al correo electrónico del proveedor (lo ha “hackeado”) y desde esa cuenta de correo, realiza la solicitud de cambio de cuenta de pago.

2) El delincuente envía un correo desde una dirección que, a simple vista, puede incluso parecer la del proveedor (por ejemplo, cambiando una letra por otra parecida (i por l, 0 por o, etc.), añadiéndole una letra o un carácter más), pero que en realidad, nada tiene que ver con el proveedor legítimo, o incluso con una dirección totalmente diferente pero que en el “label” o etiqueta de la misma sí simula serlo.

Si quien recibe el correo o quien se encarga de hacer los pagos a proveedores en la empresa no verifica que el cambio de cuenta solicitado ha sido efectivamente realizado por el proveedor legítimo, puede acabar realizando una transferencia a una cuenta controlada por los ciberdelincuentes que, en cuanto reciban el dinero en esa cuenta, intentarán con toda seguridad transferirlo de inmediato a otra u otras cuentas, para que sea prácticamente imposible seguir el rastro de ese dinero y, por supuesto, poder recuperarlo.

Es por ello que, cuando se reciba de un proveedor una supuesta solicitud de cambio de cuenta de pago, se deberían revisar los siguientes aspectos:

1) Asegurarse completamente de que ha sido el proveedor legítimo quien ha solicitado el cambio de cuenta.

a. Para ello, se debería contactar, por un medio diferente al correo electrónico, con el proveedor (por ejemplo, por teléfono o visitándole presencialmente), preguntándole por la presunta solicitud de cambio, para verificar de forma fehaciente que se trata de una petición lícita.

i. Es importante que si la verificación se va a realizar por teléfono, se utilice alguno que ya tuviéramos registrado para dicho proveedor, y no fiarse si el correo que solicita el cambio de cuenta incluye en la firma un teléfono distinto, ya que con total seguridad también será fraudulento.

2) En caso de que el correo electrónico provenga de la dirección de correo legítimo del proveedor, es igualmente necesario asegurarse de que el cambio ha sido realmente solicitado por el proveedor, siguiendo los pasos mencionados antes. Además, si el correo tiene faltas de ortografía, un lenguaje “poco habitual” del proveedor, o se indica una cuenta fuera del territorio nacional, se debería desconfiar aún más de su legitimidad.

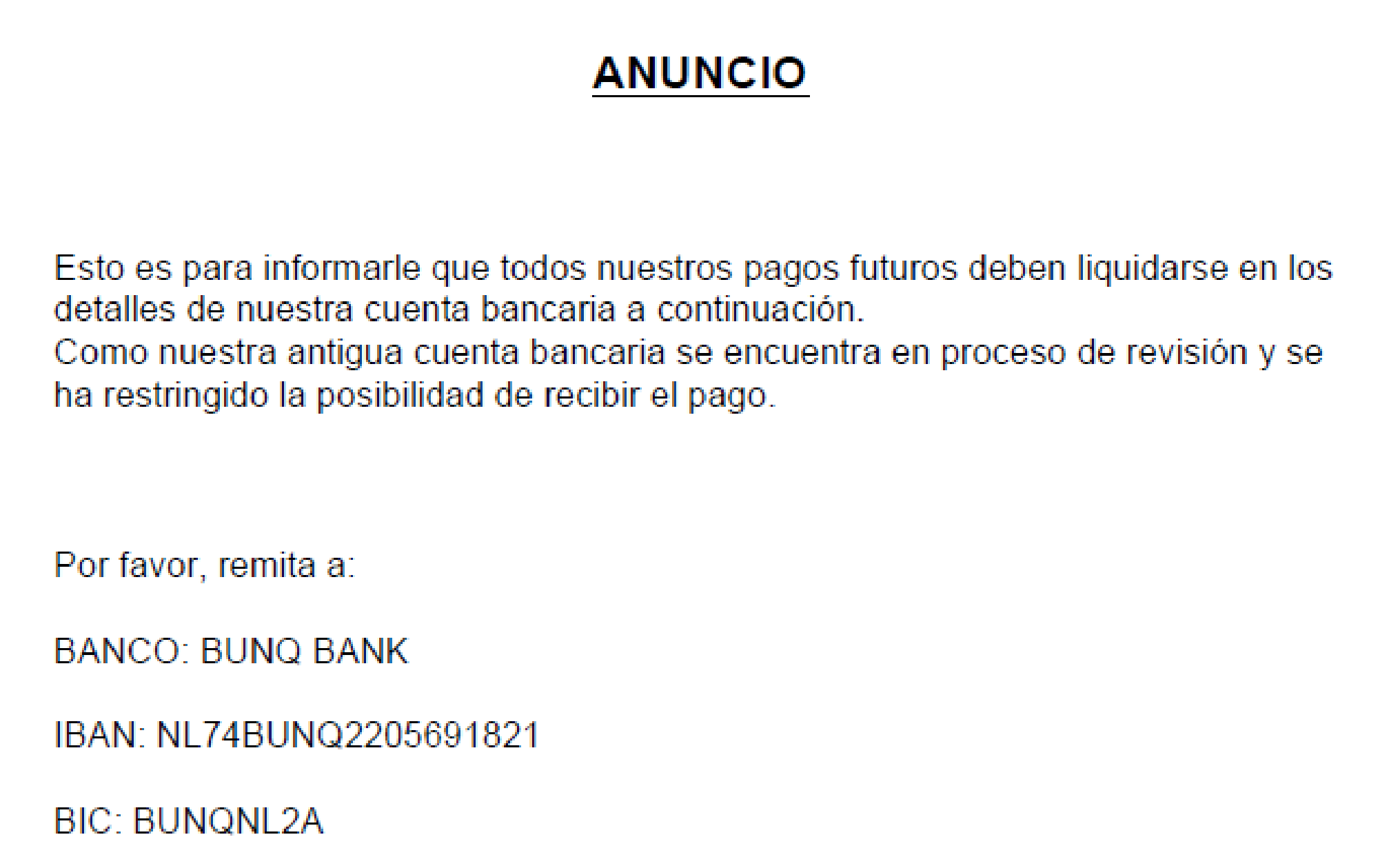

Ejemplo de correo/solicitud de cambio de cuenta fraudulento

Es fundamental que las empresas dispongan de un procedimiento detallado para gestionar cualquier cambio de cuenta de pago de proveedores, que incluya los puntos de control y las comprobaciones señaladas anteriormente.

Por otro lado, recomendamos visitar en el portal de Kutxabank Empresas, el video explicativo para prevenir los fraudes por suplantación de proveedores. Se puede acceder al mismo desde:

clientes.kutxabank.es/es/empresas/cursos/

Estafa o timo del CEO

A través de este tipo de fraude, los ciberdelincuentes simulan ser un Directivo de la empresa o una persona de su confianza (secretario/a, etc.), particularmente, alguien con capacidad de solicitar la ejecución de pagos o transferencias, y a través del envío de un correo electrónico, normalmente al personal de las áreas administrativas que gestionan pagos en la empresa, solicitan que se realice un pago que, habitualmente, suelen ser de elevado importe (decenas o centenas de miles de euros).

Las características más habituales de este tipo de fraude son las siguientes:

• Se requiere que el pago se haga con urgencia y con discreción, de modo que se solicita a la persona que recibe el correo que lo haga sin consultar con nadie (se suele mencionar que es un pago estratégico, de una operación que se ha de mantener en la más estricta confidencialidad, etc.)

• Suelen ser cantidades muy elevadas.

• Suelen ser a cuentas fuera del territorio nacional, aunque también pueden utilizarse cuentas nacionales que estén controladas por los ciberdelincuentes.

• Se suele indicar que quien está solicitando el pago no va a estar disponible durante las próximas horas (con la excusa de tener que coger un vuelo o entrar a una reunión importante), por lo que solicita que no se le moleste y que se haga lo solicitado a la mayor brevedad.

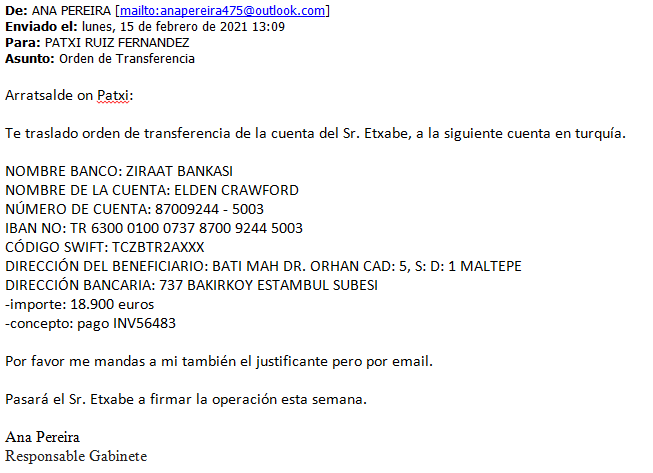

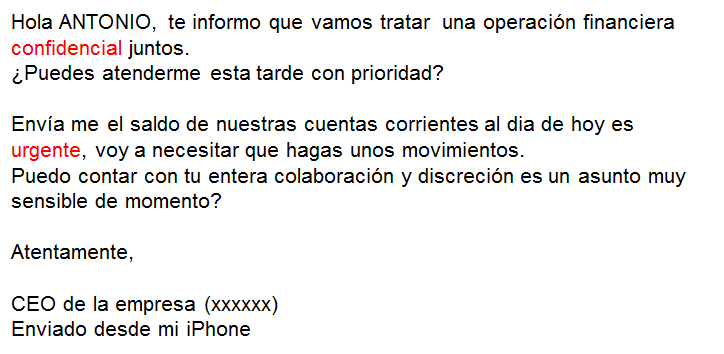

Ejemplos de solicitudes de transferencia fraudulentas

Igual que en el caso del fraude de cambio de cuenta de pago de proveedor, el correo original puede provenir de la dirección legítima del solicitante (puede haber sido “hackeado”) o de una dirección que simula ser del solicitante, pero que nada tiene que ver con él.

Es imprescindible que cuando se reciban este tipo de peticiones, se actúe con especial precaución y se contraste de forma inequívoca con el solicitante que, efectivamente, la solicitud de pago que ha realizado sea legítima.

De nuevo, resulta fundamental que las empresas cuenten con procedimientos claros y detallados para gestionar este tipo de pagos, donde resulta crítico validar la licitud de la solicitud.

Una vez más, si el correo tiene faltas de ortografía, un lenguaje “poco habitual” del solicitante, o se indica una cuenta fuera del territorio nacional, especialmente si este tipo de pagos no se suelen realizar, se debería desconfiar aún más de su legitimidad.

Recordar que si se llegase a realizar el pago solicitado, probablemente resulte imposible recuperar los fondos transferidos, dada la agilidad con la que los ciberdelincuentes actúan para mover el dinero a otras cuentas y evitar así poder seguir su rastro y conseguir su recuperación.